ElGamal İmza Algoritması

ElGamal imza şeması Ayrık Logaritmanın hesaplanmasının zorluğuna dayanan bir dijital imzadır. Taher Elgamal tarafından 1984 yılında bulunmuştur. Açık anahtarlı kriptosistemi ve imza şeması ayrık logaritmaya dayanmaktadır.

ElGamal imza algoritması pratikte nadir kullanılır. NSA tarafından geliştirilen varyantı Dijital İmza Algoritması daha çok kullanılmaktadır. Bunun dışında başka varyantlar da vardır.ElGamal imza şeması yine Taher ElGamal tarafından bulunan ElGamal şifreleme algoritması ile karıştırılmamalıdır.

ElGamal imza şeması üçüncü şahısların güvensiz bir hattan gönderilen mesajın doğruluğunu onaylamasına izin verir.

Sistem Parametreleri

- H çakışma olmayan bir (collision-resistant hash function) kriptografik özet fonksiyon olsun.

- p büyük bir asal sayı olsun öyleki ayrık logaritmaları mod p'de zor olsun.

- g < p rassal seçilen bir mod n’deki çarpımsal grubun

üreteci olsun.

üreteci olsun.

Bu sistem parametreleri kullanıcılar arasında paylaşılabilir.

Anahtar Oluşturma

- Gizli anahtar olan x'i rassal olarak 1 < x < p − 1. değerini seç

- y = g x mod p değerini hesapla

- Açık anahtar(p, g, y).

- Özel anahtar x.

Bu adımlar imzalayan kişi tarafından bir kez yapılır.

İmza Oluşturma

Mesaj mi imzalamak için imzalayan kişi aşağıdaki adımları gerçekleştirir:

- Rassal bir k değeri seç öyleki 0 < k < p − 1 ve gcd(k, p − 1) = 1.

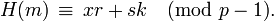

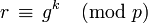

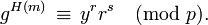

-

değerini hesapla

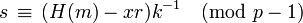

değerini hesapla -

değerini hesapla

değerini hesapla - Eğer

ise başa dön.

ise başa dön.

(r,s) ikilisi mnin dijital imzasıdır. İmzalayan kişi bu adımları her imza için tekrarlar.

Doğrulama

Mesaj m nin imzası olan (r,s) aşağıdaki gibi doğrulanır.

-

ve

ve  .

. -

Doğrulayan kişi tüm koşullar sağlandığında imzayı kabul eder sağlanmazsa reddeder.

Doğruluk

İmzalama algoritması ile üretilen imza her zaman doğrulayan kişi tarafından kabul edilirse algoritma doğrudur.

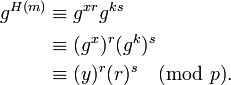

İmza oluşturma

Bundan dolayı Fermat'nın son teoreminden

Güvenlik

Üçüncü kişi imzalayan kişinin gizli anahtarı olan x değerini bularak ya da özet fonksiyonda çakışma bularak imzaların sahtesini yapabilir. Fakat bu iki problemin de zor olduğuna inanılmaktadır.İmzalayan kişi her bir imza için farklı ve rassal bir k değeri seçmeye ve k' nın ya da k ile ilgili kısmi bilginin sızmadığından emin olmalıdır. Diğer türlü, atak yapan kişi gizli anahtar olan x değerini ortaya çıkartabilir. Eğer iki mesaj, aynı k değerleri ve aynı anahtar kullanılarak gönderiliyorsa, atak yapan kişi, x değerini hesaplayabilir.